1. TIN TỨC AN TOÀN THÔNG TIN

- Chiến dịch tấn công APT: Nhóm APT PlushDaemon nhằm vào nhà cung cấp VPN của Hàn Quốc trong chiến dịch tấn công gây ảnh hưởng tới chuỗi cung ứng.

- Cảnh báo: Phát hiện kỹ thuật Syncjacking cho phép đối tượng tấn công chiếm quyền điều khiển thiết bị của người dùng thông qua tiện ích mở rộng của Chrome.

Chiến dịch tấn công APT: Nhóm APT PlushDaemon nhằm vào nhà cung cấp VPN của Hàn Quốc trong chiến dịch tấn công gây ảnh hưởng tới chuỗi cung ứng

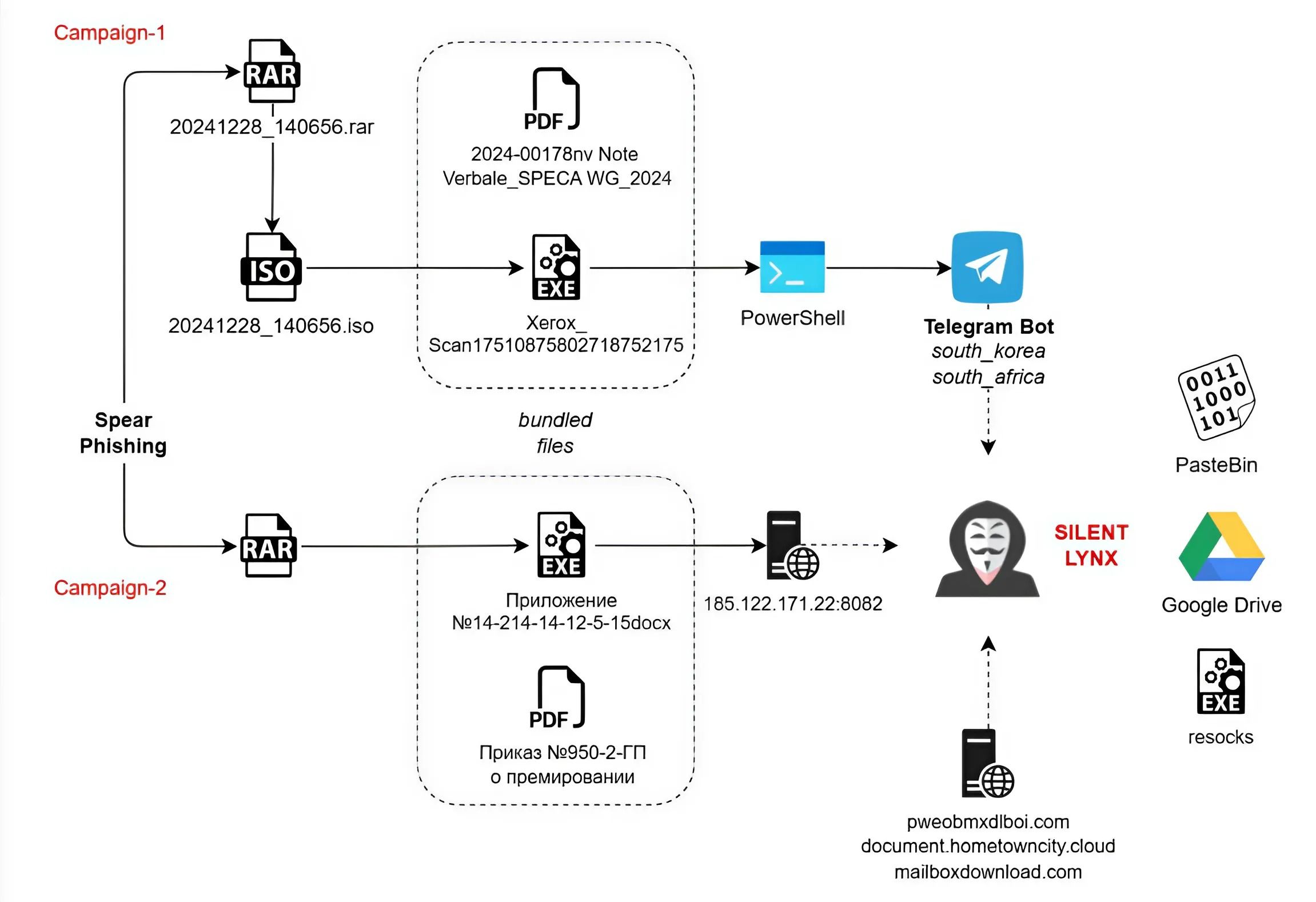

Gần đây, một cơ quan bảo mật đã phát hiện và ghi nhận hai chiến dịch tấn công có tính phức tạp nhằm vào một nhóm APT mới được phát hiện có tên Silent Lynx. Nhóm APT này có liên kết tới Kazakhstan đã thực hiện chiến dịch tấn công nhằm vào các tổ chức chính phủ thuộc quốc gia láng giềng và Kyrgyzstan với chuỗi tấn công đa giai đoạn để thực hiện mục tiêu thu thập thông tin về tình hình kinh tế, ngoại giao.

Cụ thể, Silent Lynx đã nhằm tới các tổ chức quan trọng như đại sứ quán, viện nghiên cứu và các tổ chức tài chính của các quốc gia thuộc chương trình SPECA. Trong chiến dịch mới nhất nhằm vào Kyrgyzstan, nhóm này đã sử dụng kỹ thuật spear-phishing để xâm nhập đầu vào, sử dụng các văn bản mồi như có nội dung liên quan tới sự kiện của Liên Hợp Quốc và các văn bản về đãi ngộ cho nhân viên được phát hành bởi chính phủ.

Trong các email này có chứa file .RAR độc hại có chứa reverse shell viết bằng Golang cùng với văn bản Word dùng làm ngụy trang hoặc một file ISO độc hại có chứa loader C++ cùng với file PDF ngụy trang.

Ngoài spear-phishing, nhóm APT này cũng sử dụng kết hợp nhiều kỹ thuật, công cụ khác trong các giai đoạn của chiến dịch, cụ thể là như sau:

• Sử dụng loader độc hại: Loader đứa chưa trong file C++ cho phép đối tượng tấn công thực thi mã từ xa và triển khai backdoor trên hệ thống người dùng.

• Sử dụng bot PowerShell: Script PowerShell sau khi được thực thi sẽ kết nối tới máy chủ C&C dựa trên bot của Telegram, cho phép đối tượng tấn công thực thi các câu lệnh hệ thống từ xa và trích xuất dữ liệu nhạy cảm của người dùng.

• Mã độc Golang: Cụ thể là reverse shell có chức năng thiết lập kết nối duy trì sử dụng khóa registry của Windows Run, sau đó sử dụng câu lệnh “curl” để tải xuống các payload bổ sung từ domain độc hại.

Mục tiêu chính của Silent Lynx là xâm nhập, thu thập thông tin của các tổ chức chính phủ của các quốc tại Trung Á nhằm mục đích do thám. Được biết, nhóm này phụ thuộc vào bot của Telegram để triển khai C&C và trích xuất dữ liệu được thu thập. Ngoài ra, cơ quan bảo mật phát hiện nhóm này cũng đã chỉ một số điểm chung của nhóm với YoroTrooper về việc sử dụng công cụ PowerShell và mục tiêu thực hiện chiến dịch tấn công.

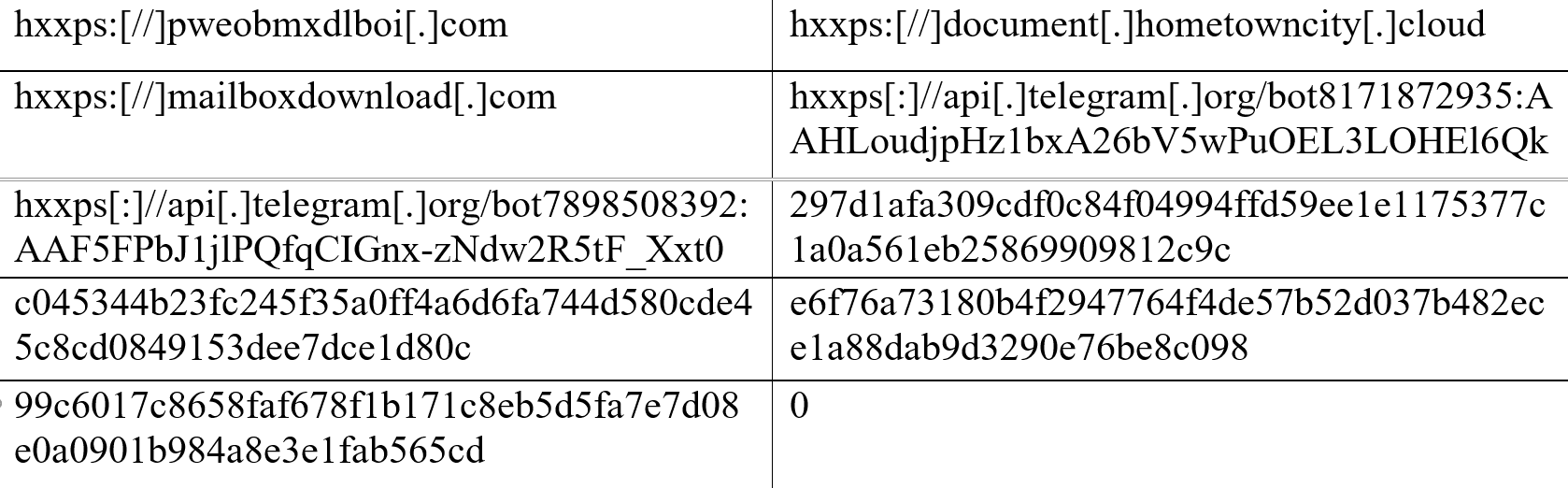

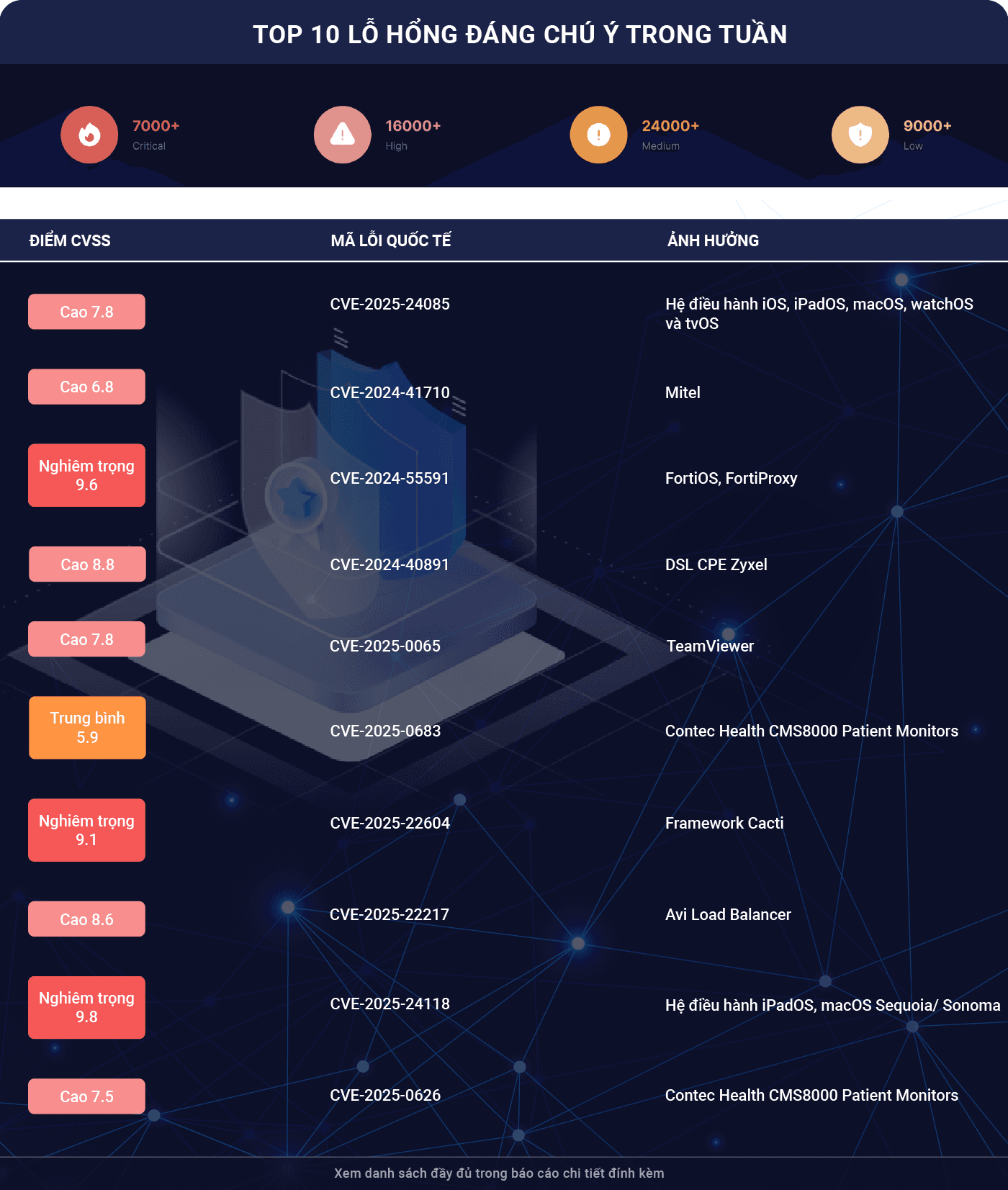

Danh sách một số IoC được ghi nhận

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

Cảnh báo: Phát hiện kỹ thuật Syncjacking cho phép đối tượng tấn công chiếm quyền điều khiển thiết bị của người dùng thông qua tiện ích mở rộng của Chrome

Các chuyên gia bảo mật đã ghi nhận một kỹ thuật tấn công mới có tên “Browser Syncjacking” cho phép đối tượng tấn công sử dụng tiện ích mở rộng của Chrome để chiếm quyền điều khiển thiết bị. Kỹ thuật tấn công này được phát hiện bởi SquareX và có nhiều bước thực hiện, trong đó gồm có: chiếm dụng profile của Chrome, chiếm quyền điều khiển trình duyệt và có thể dẫn tới chiếm dụng thiết bị hoàn toàn.

Điểm đặc biệt của kỹ thuật này là khả năng ẩn mình mặc cho nó có nhiều giai đoạn, chỉ yêu cầu quyền hạn tối thiểu và không cần người dùng phải tương tác gì khác ngoài việc cài đặt tiện ích độc hại. Chuỗi tấn công của kỹ thuật bắt đầu bằng việc tạo một domain Google Workspace độc hại có chứa nhiều profile người dùng với các chức năng bảo mật như MFA bị tắt. Domain này sẽ được dùng để tạo một profile khác trên thiết bị của người dùng bị tấn công.

Sau khi lừa người dùng cài đặt tiện ích mở rộng, đối tượng tấn công sẽ đăng nhập người dùng vào một trong các profile này trên tab trình duyệt chạy ẩn phía sau; cùng lúc đó, tiện ích sẽ mở lên một trang hỗ trợ của Google, và với quyền Đọc/Ghi của nó, tiện ích sẽ nhúng nội dung vào trang, yêu cầu người dùng bật chức năng đồng bộ hóa trên Chrome.

Sau khi thực hiện tác vụ trên, mọi dữ liệu lưu trên trình duyệt sẽ bị phơi bày cho đối tượng tấn công truy cập và sẽ chiếm quyền điều khiển trình duyệt của người dùng thông qua profile được cài cắm trước đó.

Kỹ thuật tấn công này nghiêm trọng ở việc đối tượng tấn công có thể khai thác Native Messaging Api của Chrome để thiết lập một kênh truyền thông tin trực tiếp giữa tiện ích độc hại và hệ điều hành của người dùng. Qua đó, đối tượng có thể duyệt thư mục, chỉnh sửa file, cài mã độc, thực thi mã từ xa, lưu lại dữ liệu nhập vào bởi người dùng, trích xuất dữ liệu và thậm chí là kích hoạt webcam, mic trên thiết bị.

Theo ý kiến của chuyên gia bảo mật, khả năng ẩn mình của kỹ thuật này khiến cho người dùng thông thường khó có thể phát hiện hành vi độc hại đang diễn ra trên thiết bị của mình do nó không có bất kì dấu hiệu trực tiếp nào.

2. ĐIỂM YẾU, LỖ HỔNG

Trong tuần, các tổ chức quốc tế đã công bố và cập nhật ít nhất 762 lỗ hổng, trong đó có 249 lỗ hổng mức Cao, 361 lỗ hổng mức Trung bình, 27 lỗ hổng mức Thấp và 125 lỗ hổng chưa đánh giá. Trong đó có ít nhất 116 lỗ hổng cho phép chèn và thực thi mã lệnh.

Ngoài ra, tuần hệ thống kỹ thuật của NCSC cũng đã ghi nhận TOP 10 lỗ hổng đáng chú ý, là những lỗ hổng có mức độ nghiêm trọng cao hoặc đang bị khai thác trong môi trường thực tế bởi các nhóm tấn công.

Trong đó, đáng chú ý có 03 lỗ hổng ảnh hưởng các sản phẩm của Apple, Mitel, và Fortinet, cụ thể là như sau:

• CVE-2025-24085 (Điểm CVSS: 7.8 – Cao): Lỗ hổng tồn tại trên các sản phẩm của hãng Apple sử dụng hệ điều hành iOS, iPadOS, macOS, watchOS và tvOS cho phép đối tượng tấn công thực hiện tấn công leo thang đặc quyền. Hiện lỗ hổng chưa có mã khai thác và đang bị khai thác trong thực tế.

• CVE-2024-41710 (Điểm CVSS: 6.8 – Cao): Lỗ hổng tồn tại trên các thiết bị SIP của hãng Mitel cho phép đối tượng tấn công với quyền quản trị có thể thực hiện tấn công argument injection để dẫn tới việc thực thi mã từ xa. Hiện lỗ hổng chưa có mã khai thác và đang bị khai thác trong thực tế.

• CVE-2024-55591 (Điểm CVSS: 9.6 – Nghiêm trọng): Lỗ hổng tồn tại trên Fortinet FortiOS và FortiProxy cho phép đối tượng tấn công thực hiện tấn công leo thang đặc quyền để đạt được quyền super-admin thông qua các yêu cầu độc hại gửi tới module Node.js websocket. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế

Danh sách TOP 10 lỗ hổng đáng chú ý trong tuần

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

3. SỐ LIỆU, THỐNG KÊ

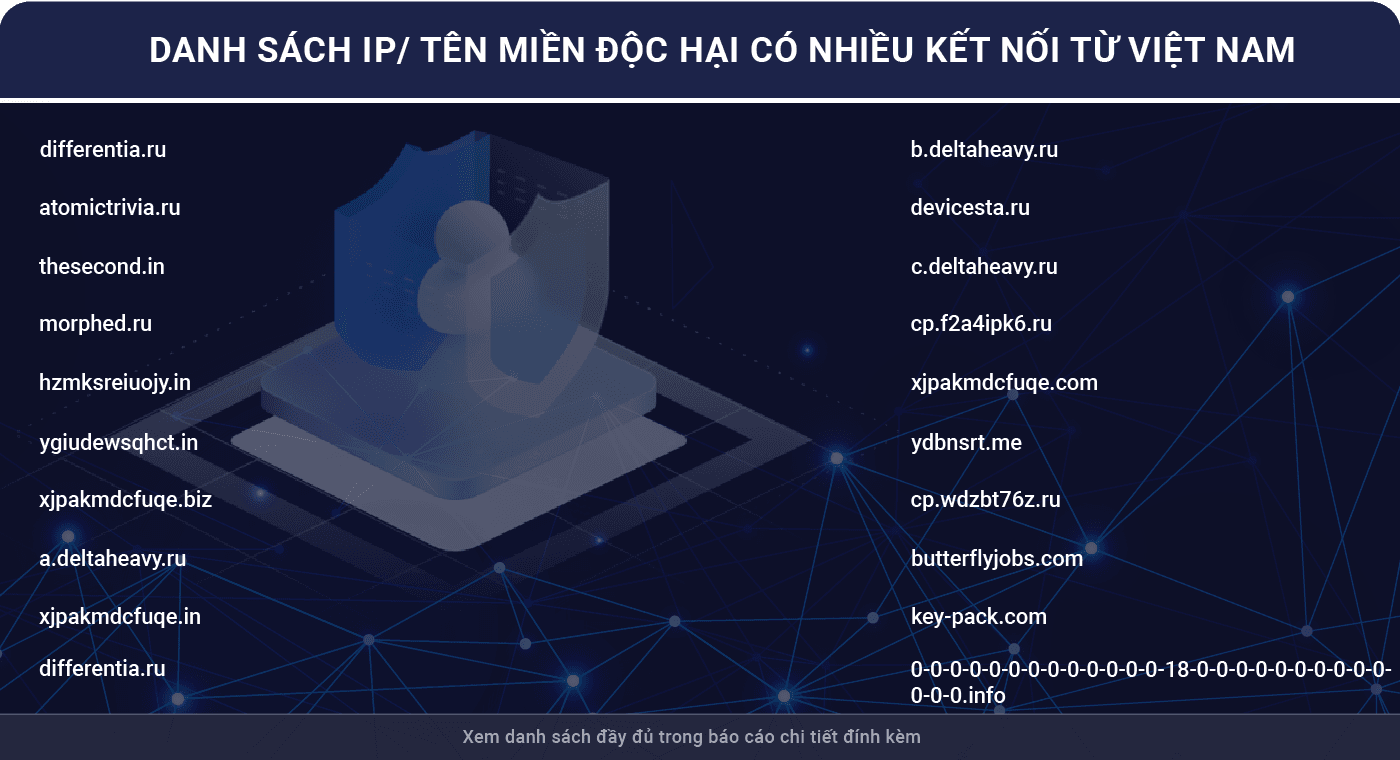

Tấn công DRDoS: Trong tuần có 31.525 (giảm so với tuần trước 35.155) thiết bị có khả năng bị huy động và trở thành nguồn tấn công DRDoS.

Tấn công Web: Trong tuần, có 18 trường hợp tấn công vào trang/cổng thông tin điện tử của Việt Nam: 18 trường hợp tấn công lừa đảo (Phishing), 0 trường hợp tấn công cài cắm mã độc.

Danh sách địa chỉ được sử dụng trong các mạng botnet

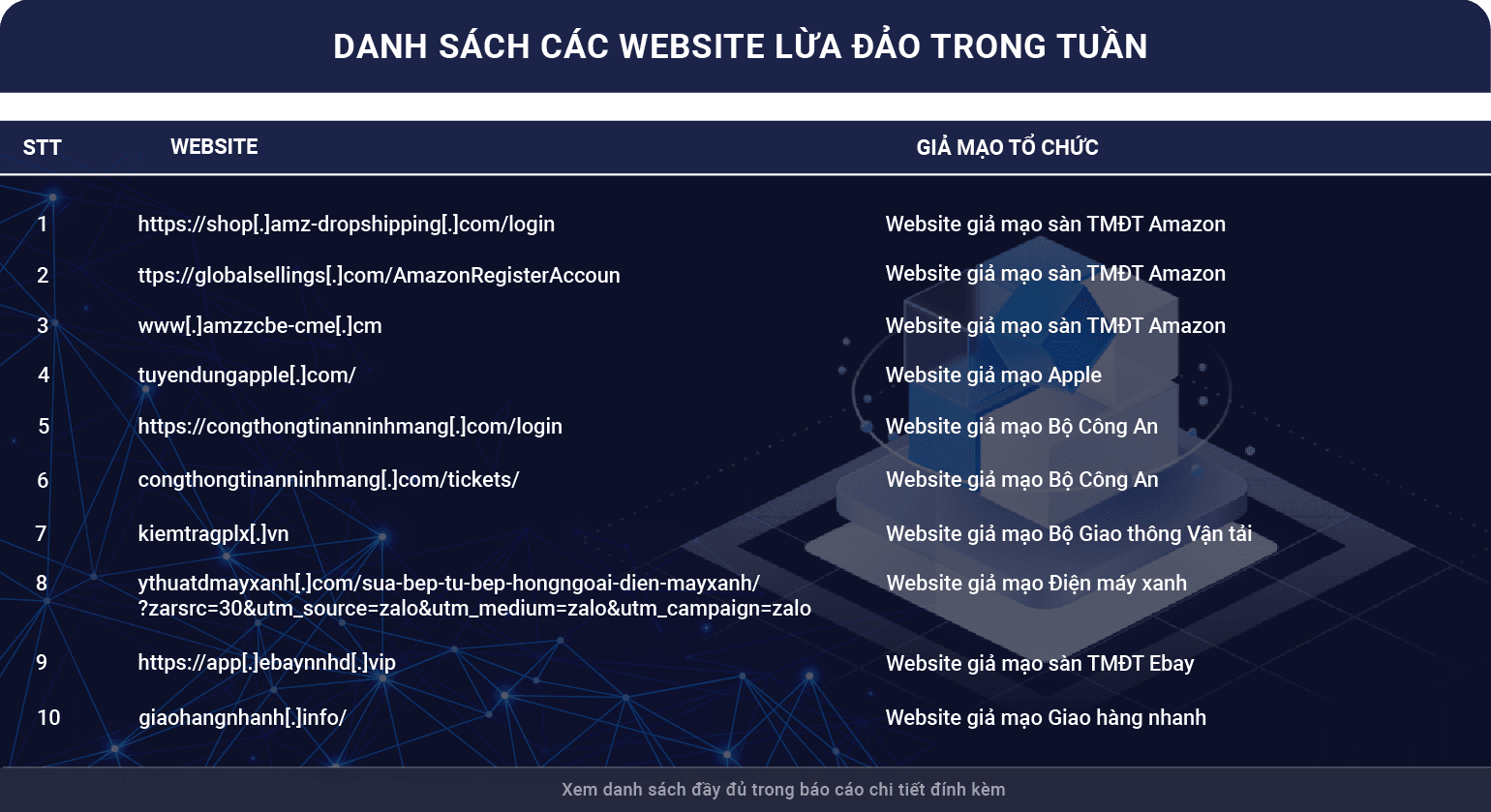

4. TẤN CÔNG LỪA ĐẢO NGƯỜI DÙNG VIỆT NAM

Trong tuần, hệ thống của Cục An toàn thông tin đã ghi nhận 1.525 phản ánh trường hợp lừa đảo trực tuyến do người dùng Internet Việt Nam gửi về. Trong đó:

- 54 trường hợp phản ánh được tiếp nhận thông qua hệ thống Trang cảnh báo an toàn thông tin Việt Nam (canhbao.khonggianmang.vn).

- 1.471 trường hợp phản ánh cuộc gọi, tin nhắn lừa đảo thông qua tổng đài 156/5656.

Dưới đây là một số trường hợp người dùng cần nâng cao cảnh giác.

Chi tiết báo cáo xem tại: 2025_CBT05.pdf