1. TIN TỨC AN TOÀN THÔNG TIN

- Chiến dịch tấn công APT: Ghi nhận chiến dịch tấn công với mục tiêu gián điệp không gian mạng nhằm vào các tổ chức tại Đông Nam Á.

- Cảnh báo: Ivanti đưa ra cảnh báo về lỗ hổng an toàn thông tin mức nghiêm trọng trên CSA cho phép đối tượng tấn công bỏ qua biện pháp xác thực.

Chiến dịch tấn công APT: Ghi nhận chiến dịch tấn công với mục tiêu gián điệp không gian mạng nhằm vào các tổ chức tại Đông Nam Á

Gần đây, các chuyên gia bảo mật đã ghi nhận một chiến dịch tấn công được tình nghi là thực hiện bởi nhóm tấn công APT có liên kết với Trung Quốc, nhằm vào các tổ chức tại Đông Nam Á kể từ tháng 10/2023.

Cụ thể, chiến dịch tấn công nhằm vào các tổ chức thuộc nhiều lĩnh vực khác nhau của chính phủ tại hai quốc gia Đông Nam Á, một tổ chức quản lý không lưu, một công ty viễn thông và một trang truyền thông.

Chiến dịch tấn công này sử dụng bộ công cụ trước đó được xác định thuộc sở hữu của các nhóm APT Trung Quốc, với đặc điểm là mã nguồn mở và sử dụng kỹ thuật living-off-the-land. Bộ công cụ gồm có: các chương trình proxy đảo nghịch như Rakshasa và Stowaway, cũng như các công cụ có chức năng rà quét thiết bị, định danh, keylogger và đánh cắp mật khẩu. Ngoài ra, nhóm APT này còn triển khai mã độc PlugX, một trojan truy cập từ xa phổ biến với các nhóm tấn công Trung Quốc.

Các chuyên gia bảo mật cũng ghi nhận nhóm đối tượng cài đặt các file DLL có chức năng làm bộ lọc bắt dữ liệu trên chức năng xác thực, cho phép đối tượng thu thập thông tin xác thực của người dùng. Trong một trường hợp tấn công diễn ra từ tháng 06/2024 đến tháng 08/2024, nhóm này đã thực hiện hành vi do thám và trích xuất mật khẩu, cùng với cài đặt keylogger, thực thi các payload DLL với chức năng thu thập thông tin xác thực của người dùng.

Các chuyên gia bảo mật cũng cho biết, việc các nhóm tấn công tại Trung Quốc cùng dùng chung bộ công cụ, kỹ thuật tấn công khiến việc xác định chính xác nhóm tấn công trở nên khó khăn hơn. Tình hình chính trị căng thẳng tại Đông Nam Á, cụ thể là khu vực Thái Bình Dương, được nêu bật bởi các chiến dịch tấn công thực hiện bởi các nhóm như Unfading Sea Haze, Mustang Panda, CeranaKeeper và chiến dịch Crimson Palace trong thời gian gần đây nhằm vào khu vực này.

Thông tin về chiến dịch tấn công này được công bố trong bối cảnh một cơ quan bảo mật khác công bố thông tin về nhóm gián điệp không gian mạng của Trung Quốc nhằm vào nhà cung cấp dịch vụ IT tại châu Âu trong chiến dịch Digital Eye.

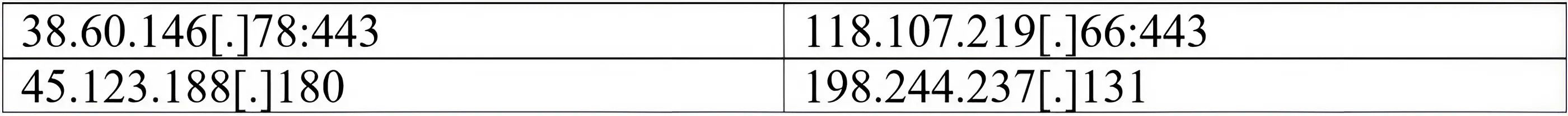

Danh sách một số IoC được ghi nhận

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

Cảnh báo: Ivanti đưa ra cảnh báo về lỗ hổng an toàn thông tin mức nghiêm trọng trên CSA cho phép đối tượng tấn công bỏ qua biện pháp xác thực

Gần đây, hãng Ivanti đã đưa ra cảnh báo về lỗ hổng an toàn thông tin mức nghiêm trọng tồn tại trên giải pháp Cloud Services Appliance (CSA) cho phép đối tượng tấn công bỏ qua biện pháp xác thực khi khai thác thành công.

Lỗ hổng có mã định danh CVE-2024-11369 cho phép đối tượng tấn công đạt được quyền quản trị trên giải pháp Ivanti CSA phiên bản 5.0.2 hoặc cũ hơn mà không cần tới sự tương tác của người dùng. Hãng cũng khuyến nghị người dùng cập nhật bản vá sớm nhất có thể để tránh bị ảnh hưởng bởi các cuộc tấn công.

Tuy nhiên, được biết hiện chưa có người dùng nào được ghi nhận là bị ảnh hưởng bởi tấn công sử dụng lỗ hổng này, ngoài ra lỗ hổng cũng chưa có mã khai thác công khai.

Ngoài lỗ hổng này, Ivanti cũng đã vá một số lỗ hổng khác ở các mức độ Trung bình, Cao và Nghiêm trọng trên Desktop and Server Management (DSM), Connect Secure and Policy Secure, Sentry và các sản phẩm thuộc Patch SDK.

Lỗ hổng CVE-2024-11369 là lỗ hổng thứ 6 tồn tại trên CSA được vá trong những tháng gần đây của hãng Ivanti. Đặc biệt, hai lỗ hổng CVE-2024-8190 và CVE-2024-8963 trước đó đã bị khai thác trong chiến dịch tấn công thực tế và ba lỗ hổng CVE-2024-9379, CVE-2024-9380, CVE-2024-9381 được khai thác trong chuỗi tấn công với lỗ hổng CVE-2024-8963 để khai thác lỗi SQL Injection dẫn tới việc bỏ qua biện pháp bảo mật và thực thi mã từ xa thông qua Command Injection.

Luồng lỗ hổng bị khai thác trong thực tế được phát hiện khi Ivanti cho biết họ đã tăng cường khả năng kiểm tra và quét nội bộ, đồng thời đang cải thiện quy trình tiết lộ có trách nhiệm để vá các lỗi bảo mật nhanh hơn. Một số lỗ hổng khác đã bị khai thác dưới dạng zero-day trong các cuộc tấn công rộng rãi vào đầu năm nay trong các chiến dịch nhắm mục tiêu vào các thiết bị Ivanti VPN và các cổng ICS, IPS và ZTA.

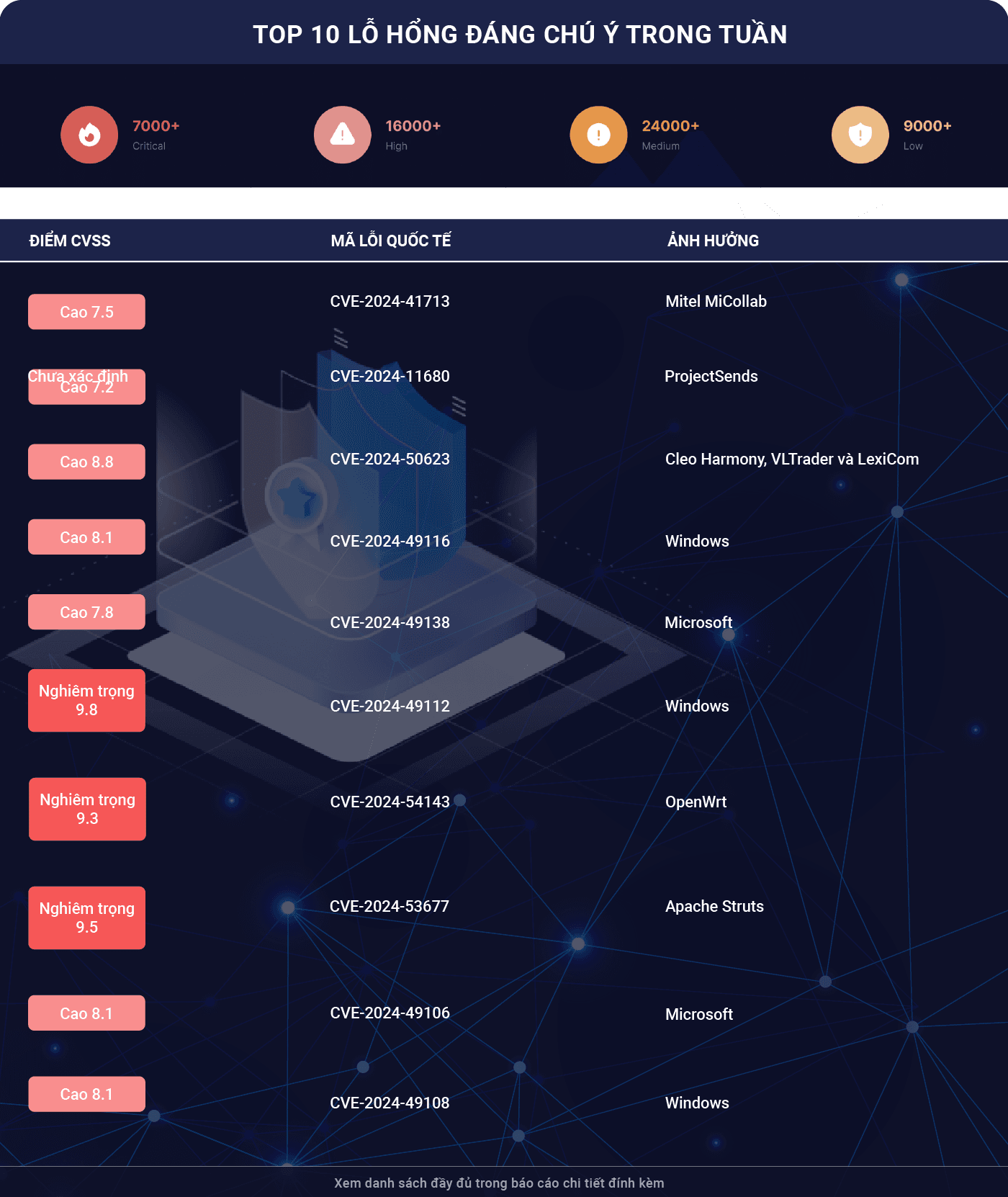

2. ĐIỂM YẾU, LỖ HỔNG

Trong tuần, các tổ chức quốc tế đã công bố và cập nhật ít nhất 1.282 lỗ hổng, trong đó có 191 lỗ hổng mức Cao, 303 lỗ hổng mức Trung bình, 10 lỗ hổng mức Thấp và 778 lỗ hổng chưa đánh giá. Trong đó có ít nhất 265 lỗ hổng cho phép chèn và thực thi mã lệnh.

Ngoài ra, tuần hệ thống kỹ thuật của NCSC cũng đã ghi nhận TOP 10 lỗ hổng đáng chú ý, là những lỗ hổng có mức độ nghiêm trọng cao hoặc đang bị khai thác trong môi trường thực tế bởi các nhóm tấn công.

Trong đó, đáng chú ý có 03 lỗ hổng ảnh hưởng các sản phẩm của ProjectSend, MiTel, Cleo Harmony, VLTrader và Lexicom, cụ thể là như sau:

• CVE-2024-11680 (Điểm CVSS: Chưa xác định): Lỗ hổng tồn tại trên ProjectSend tồn tại do thiếu sót trong khâu xác thực, đối tượng tấn công khai thác thành công lỗ hổng có thể truy cập và thực hiện các hành vi trái phép như tạo tài khoản tùy ý, tải lên các webshell độc hại và nhúng JavaScript độc hại. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

• CVE-2024-41713 (Điểm CVSS: 7.5 – Cao): Lỗ hổng tồn tại trên thành phần NuPoint Unified Messaging (NPM) của Mitel MiCollab cho phép đối tượng tấn công khai thác thực hiện tấn công Path Travelsal, từ đó dẫn tới việc truy cập và thực hiện các hành vi trái phép như xem, làm hỏng hoặc xóa cấu hình hệ thống, dữ liệu người dùng. Hiện lỗ hổng chưa có mã khai thác và đang bị khai thác trong thực tế.

• CVE-2024-50263 (Điểm CVSS: 8.8 – Cao): Lỗ hổng tồn tại trên Cleo Harmony, VLTrader và LexiCom cho phép đối tượng tấn công chèn đoạn mã JavaScript độc hại thông qua thức năng tải lên, tải xuống file từ đó dẫn tới thực thi mã từ xa. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

Danh sách TOP 10 lỗ hổng đáng chú ý trong tuần

Danh sách IoC sẽ được cập nhật liên tục tại https://alert.khonggianmang.vn/

3. SỐ LIỆU, THỐNG KÊ

Tấn công DRDoS: Trong tuần có 32.060 (tăng so với tuần trước 25.615) thiết bị có khả năng bị huy động và trở thành nguồn tấn công DRDoS.

Tấn công Web: Trong tuần, có 27 trường hợp tấn công vào trang/cổng thông tin điện tử của Việt Nam: 27 trường hợp tấn công lừa đảo (Phishing), 0 trường hợp tấn công cài cắm mã độc.

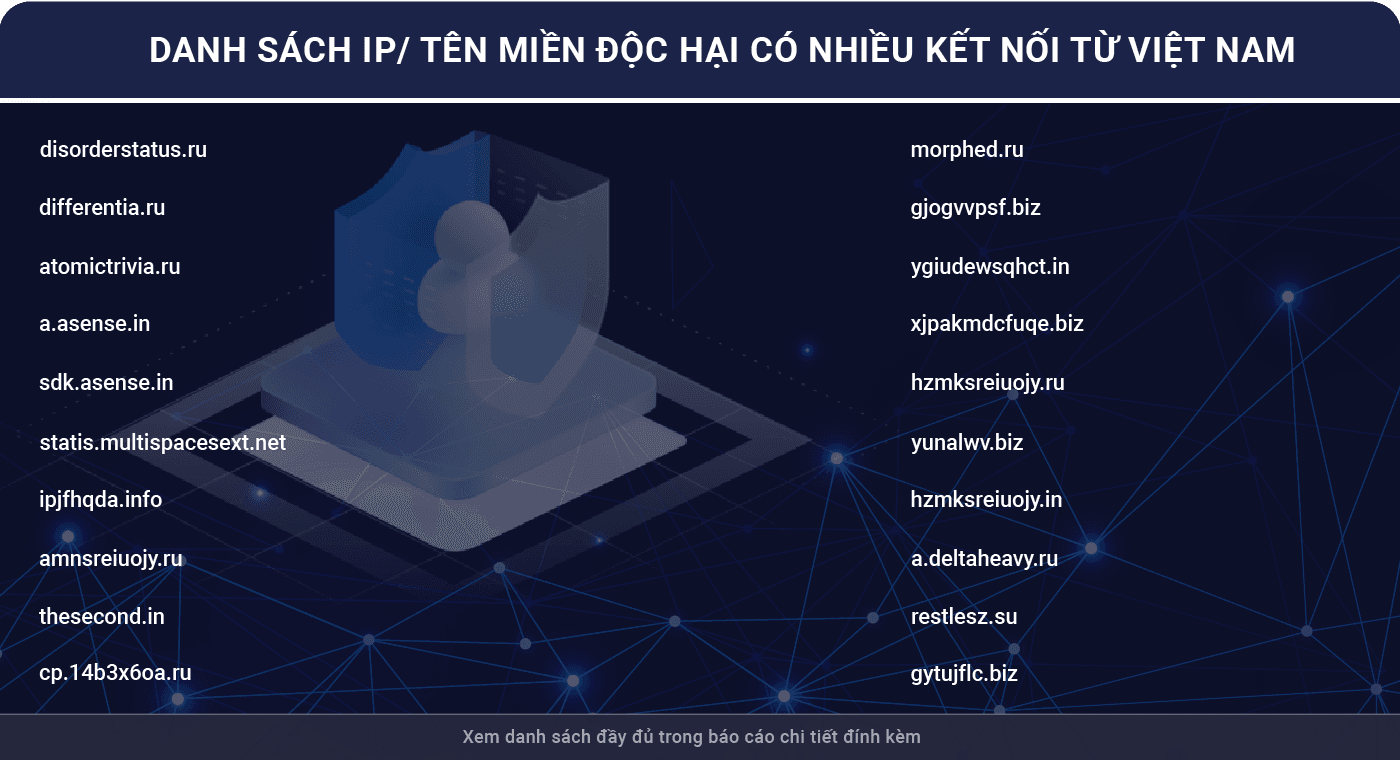

Danh sách địa chỉ được sử dụng trong các mạng botnet

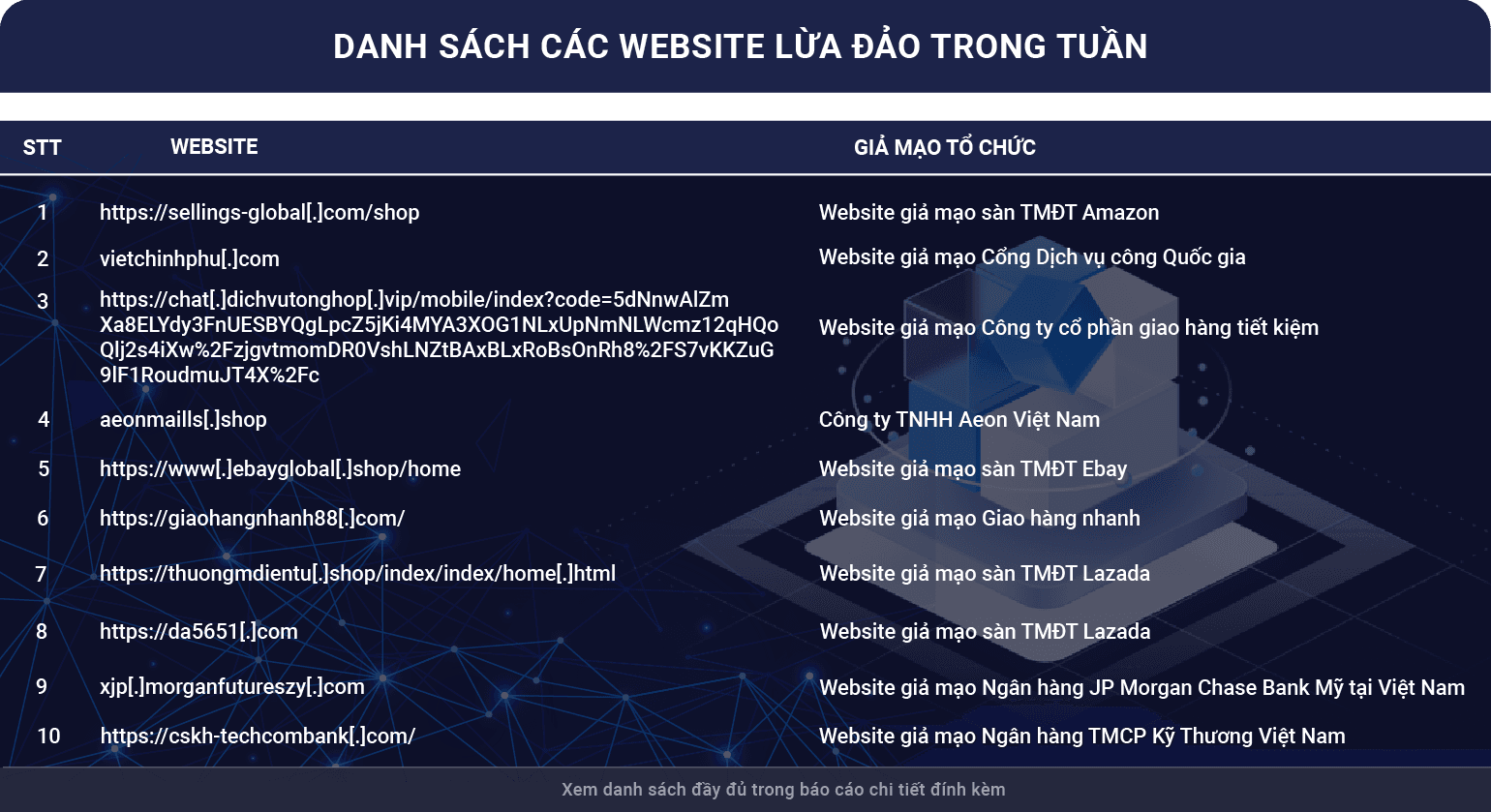

4. TẤN CÔNG LỪA ĐẢO NGƯỜI DÙNG VIỆT NAM

Trong tuần, hệ thống của Cục An toàn thông tin đã ghi nhận 6.172 phản ánh trường hợp lừa đảo trực tuyến do người dùng Internet Việt Nam gửi về. Trong đó:

- 284 trường hợp phản ánh được tiếp nhận thông qua hệ thống Trang cảnh báo an toàn thông tin Việt Nam (canhbao.khonggianmang.vn).

- 5.888 trường hợp phản ánh cuộc gọi, tin nhắn lừa đảo thông qua tổng đài 156/5656

Dưới đây là một số trường hợp người dùng cần nâng cao cảnh giác.

Chi tiết báo cáo xem tại: 2024_CBT50.pdf